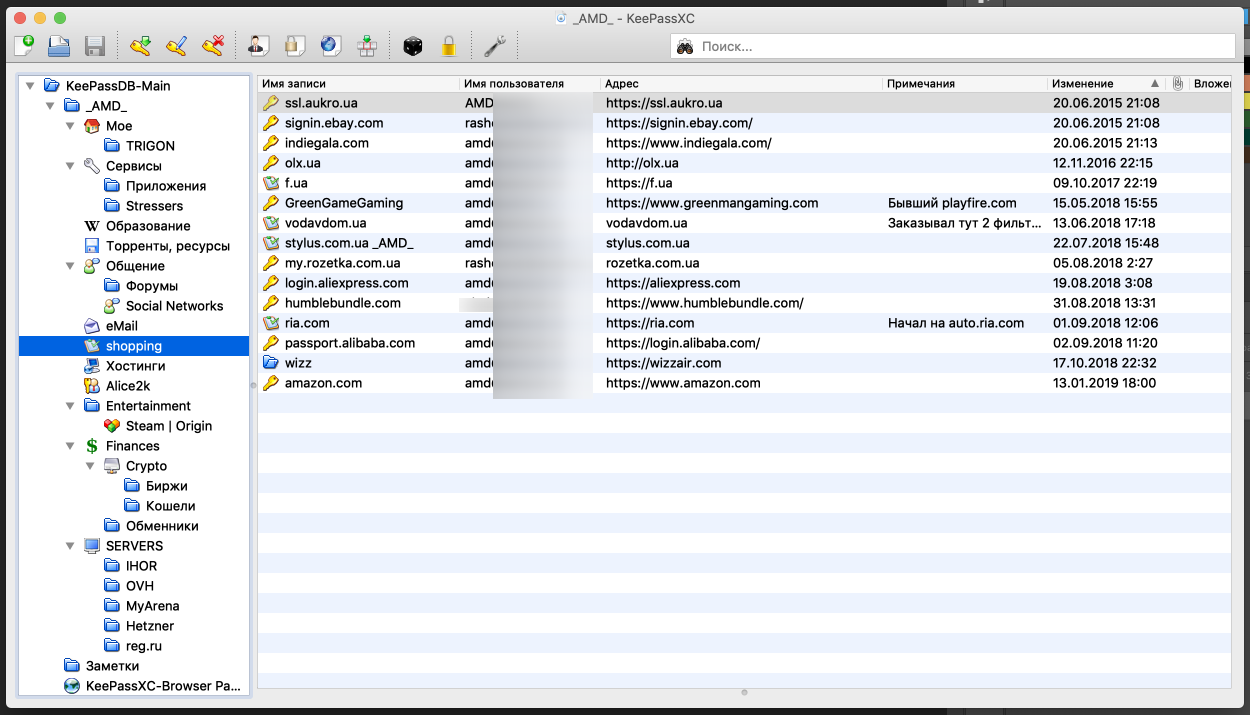

KeePass - удобный и безопасный способ хранить сотни разных паролей

UPD 2023.12.15

Вася, все х*йня. Используйте Bitwarden

Когда-то я рассказывал о своем способе создания сложного и запоминающегося пароля, но он все равно недостаточно надежен для использования повсеместно. В идеале пароль от каждого сайта должен отличаться и совсем не обязательно его помнить, чтобы быстро и удобно авторизироваться.